CAS-003 문제 396

An organization's network security administrator has been using an SSH connection to manage switches and routers for several years. After attempting to connect to a router, an alert appears on the terminal emulation software, warning that the SSH key has changed.

After confirming the administrator is using the typical workstation and the router has not been replaced, which of the following are the MOST likely s for the warning message? (Choose two.).

After confirming the administrator is using the typical workstation and the router has not been replaced, which of the following are the MOST likely s for the warning message? (Choose two.).

CAS-003 문제 397

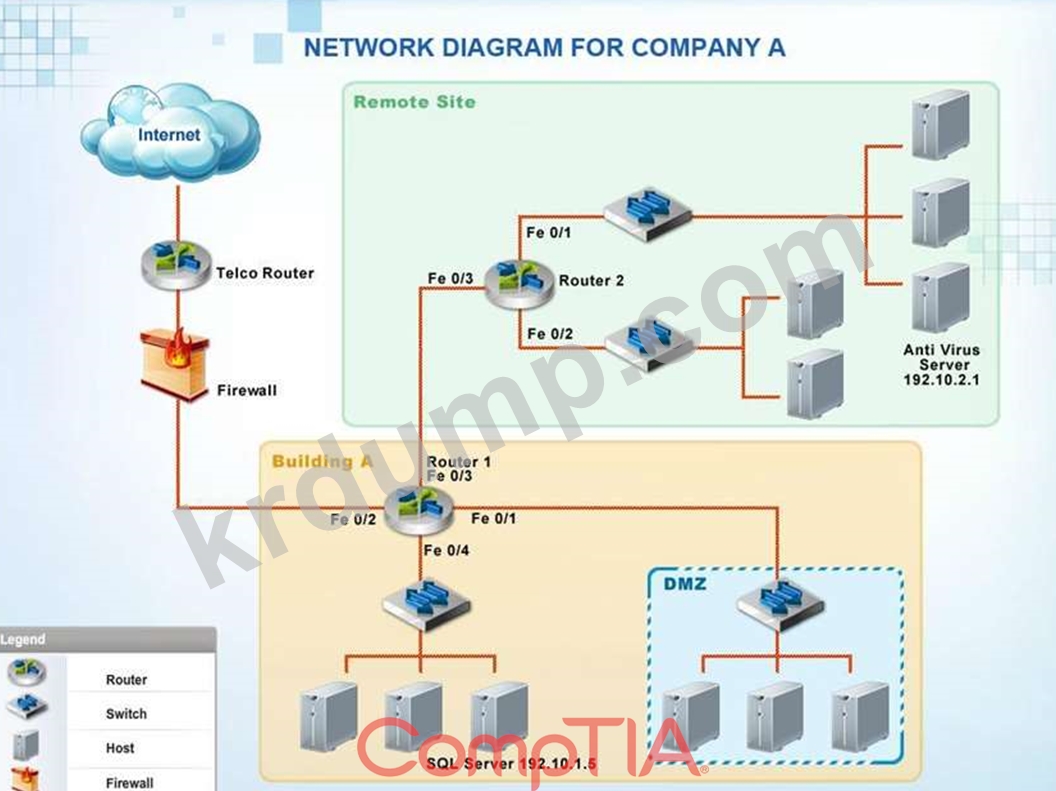

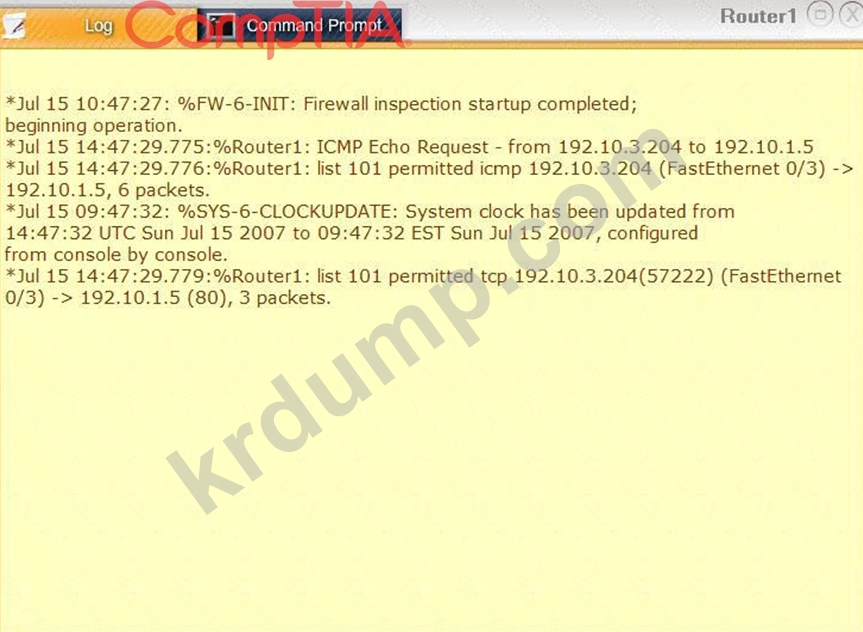

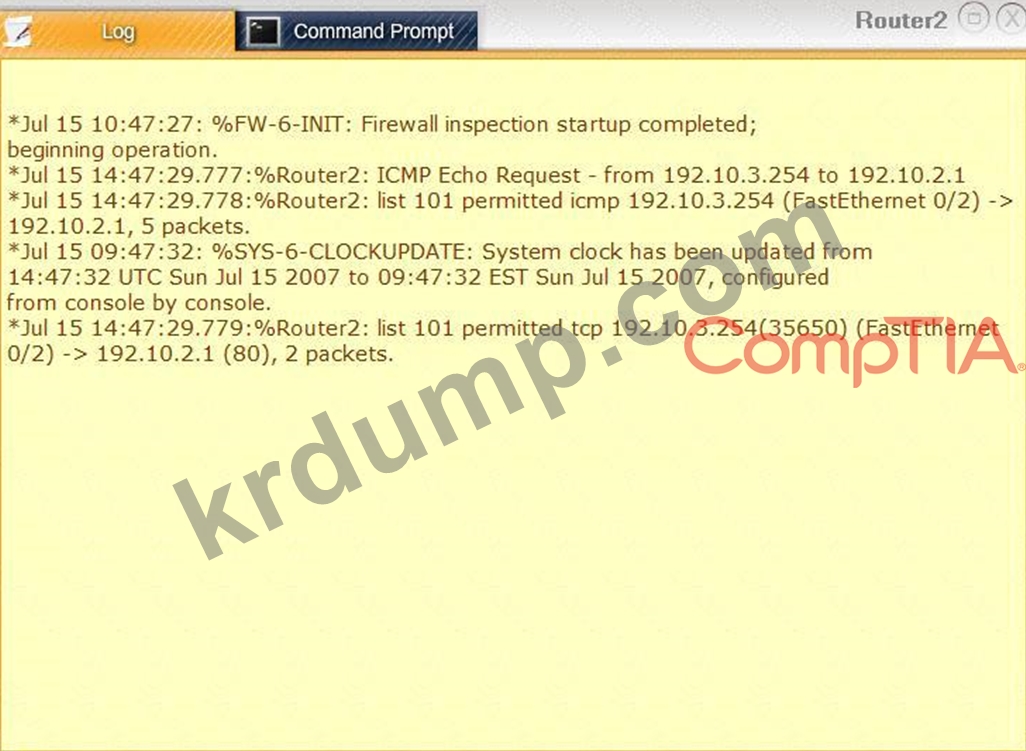

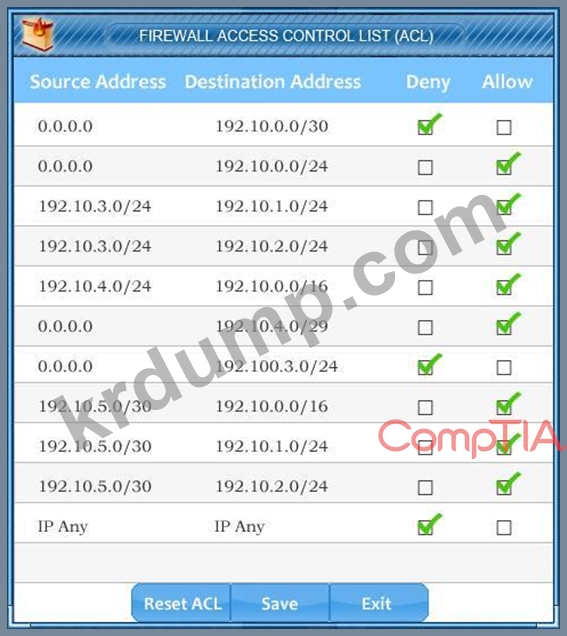

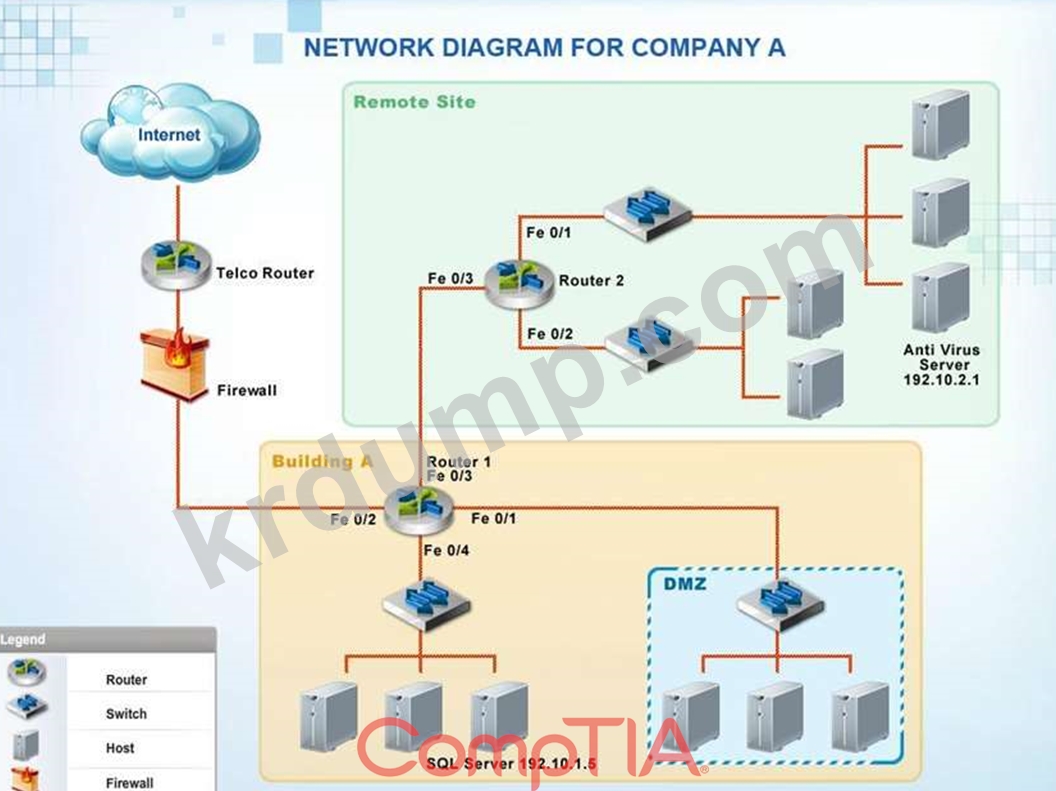

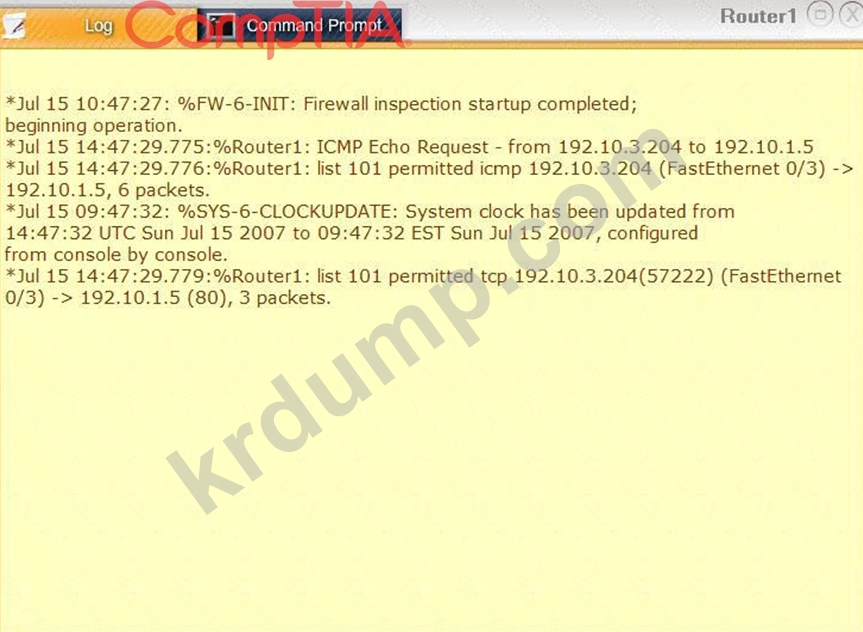

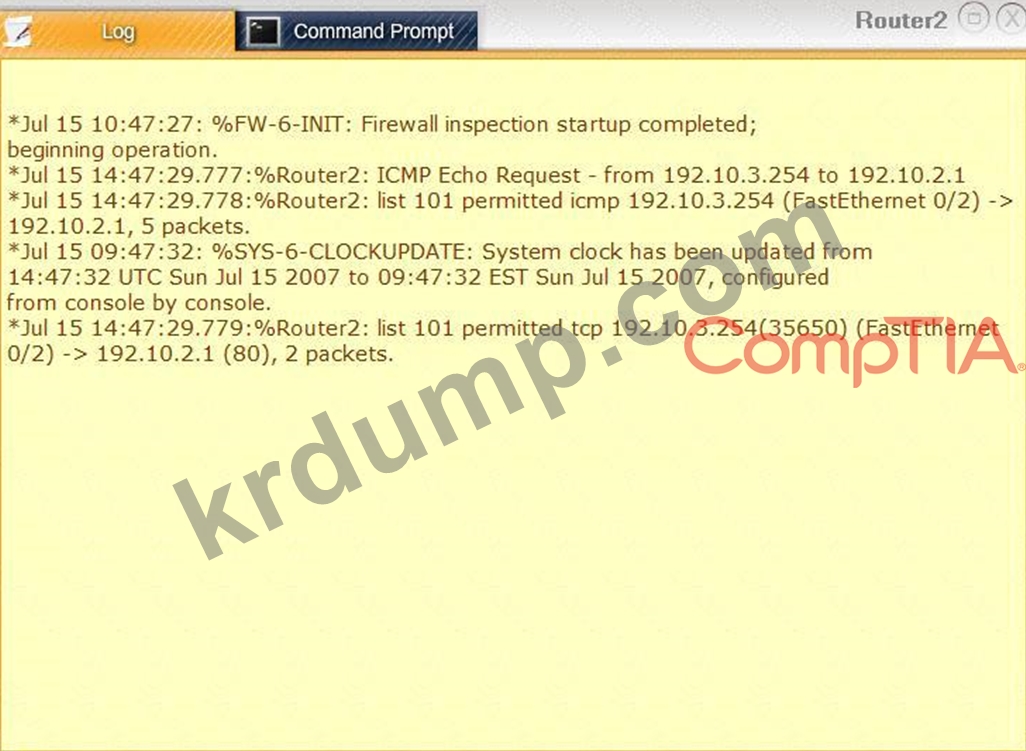

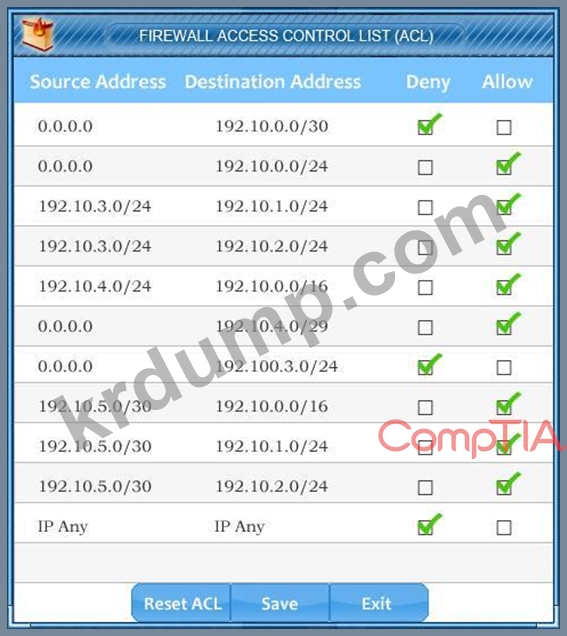

회사 A는 불량 IP 주소에서 네트워크의 SQL 서버를 대상으로 하는 비정상적인 동작을 발견했습니다.

회사는 다음 내부 IP 주소 범위를 사용합니다. 회사 사이트의 경우 192.10.1.0/24 및

원격 사이트의 경우 192.10.2.0/24. Telco 라우터 인터페이스는 192.10.5.0/30 IP 범위를 사용합니다.

지침: 시뮬레이션 버튼을 클릭하여 회사 A의 네트워크 다이어그램을 참조하십시오.

라우터 1, 라우터 2 및 방화벽을 클릭하여 각 장치를 평가하고 구성합니다.

작업 1: 라우터 1, 라우터 2 및 방화벽 인터페이스의 로그와 상태를 표시하고 검사합니다.

작업 2: 공격이 계속해서 기업 네트워크의 SQL 서버 및 기타 서버를 대상으로 하지 못하도록 적절한 장치를 재구성합니다.

회사는 다음 내부 IP 주소 범위를 사용합니다. 회사 사이트의 경우 192.10.1.0/24 및

원격 사이트의 경우 192.10.2.0/24. Telco 라우터 인터페이스는 192.10.5.0/30 IP 범위를 사용합니다.

지침: 시뮬레이션 버튼을 클릭하여 회사 A의 네트워크 다이어그램을 참조하십시오.

라우터 1, 라우터 2 및 방화벽을 클릭하여 각 장치를 평가하고 구성합니다.

작업 1: 라우터 1, 라우터 2 및 방화벽 인터페이스의 로그와 상태를 표시하고 검사합니다.

작업 2: 공격이 계속해서 기업 네트워크의 SQL 서버 및 기타 서버를 대상으로 하지 못하도록 적절한 장치를 재구성합니다.

CAS-003 문제 398

A system worth $100,000 has an exposure factor of eight percent and an ARO of four. Which of the following figures is the system's SLE?

CAS-003 문제 399

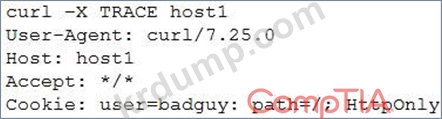

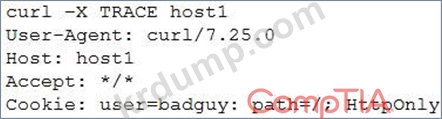

A developer emails the following output to a security administrator for review:

Which of the following tools might the security administrator use to perform further security assessment of this issue?

Which of the following tools might the security administrator use to perform further security assessment of this issue?

CAS-003 문제 400

A security consultant is considering authentication options for a financial institution. The following authentication options are available. Drag and drop the security mechanism to the appropriate use case. Options may be used once.