CKS 문제 16

네임스페이스 test-system에서 실행 중인 nginx-pod라는 기존 Pod가 주어지면 사용된 service-account-name을 가져오고 콘텐츠를 /candidate/KSC00124.txt에 넣습니다. 네임스페이스 test-에 dev-test-role이라는 새 역할을 생성합니다. 네임스페이스 유형의 리소스에 대해 업데이트 작업을 수행할 수 있는 시스템입니다.

CKS 문제 17

런타임 감지 도구 Falco를 사용하여 새로 생성 및 실행 프로세스를 감지하는 필터를 사용하여 최소 30초 동안 컨테이너 동작 분석

CKS 문제 18

클러스터: 입학 클러스터

마스터 노드: 마스터

작업자 노드: 작업자1

다음 명령을 사용하여 클러스터/구성 컨텍스트를 전환할 수 있습니다.

[desk@cli] $ kubectl 구성 사용 컨텍스트 승인 클러스터

문맥:

컨테이너 이미지 스캐너가 클러스터에 설정되었지만 아직 클러스터 구성에 완전히 통합되지 않았습니다. 완료되면 컨테이너 이미지 스캐너는 취약한 이미지를 스캔하고 사용을 거부해야 합니다.

일:

모든 서비스와 파일이 준비되고 배치된 클러스터의 마스터 노드에서 전체 작업을 완료해야 합니다.

/etc/Kubernetes/config 디렉토리의 불완전한 구성과 HTTPS 엔드포인트 https://imagescanner.local:8181/image_policy가 있는 기능적인 컨테이너 이미지 스캐너가 있는 경우:

1. 필요한 플러그인을 활성화하여 이미지 정책 생성

2. 제어 구성을 확인하고 암시적 거부로 변경합니다.

3. 제공된 HTTPS 끝점을 올바르게 가리키도록 구성을 편집합니다. 마지막으로 취약한 리소스 /home/cert_masters/test-pod.yml 배포를 시도하여 구성이 작동하는지 테스트합니다. 참고: 컨테이너 이미지 스캐너의 로그 파일은 다음 위치에서 찾을 수 있습니다. /var/log/policy/scanner.log

마스터 노드: 마스터

작업자 노드: 작업자1

다음 명령을 사용하여 클러스터/구성 컨텍스트를 전환할 수 있습니다.

[desk@cli] $ kubectl 구성 사용 컨텍스트 승인 클러스터

문맥:

컨테이너 이미지 스캐너가 클러스터에 설정되었지만 아직 클러스터 구성에 완전히 통합되지 않았습니다. 완료되면 컨테이너 이미지 스캐너는 취약한 이미지를 스캔하고 사용을 거부해야 합니다.

일:

모든 서비스와 파일이 준비되고 배치된 클러스터의 마스터 노드에서 전체 작업을 완료해야 합니다.

/etc/Kubernetes/config 디렉토리의 불완전한 구성과 HTTPS 엔드포인트 https://imagescanner.local:8181/image_policy가 있는 기능적인 컨테이너 이미지 스캐너가 있는 경우:

1. 필요한 플러그인을 활성화하여 이미지 정책 생성

2. 제어 구성을 확인하고 암시적 거부로 변경합니다.

3. 제공된 HTTPS 끝점을 올바르게 가리키도록 구성을 편집합니다. 마지막으로 취약한 리소스 /home/cert_masters/test-pod.yml 배포를 시도하여 구성이 작동하는지 테스트합니다. 참고: 컨테이너 이미지 스캐너의 로그 파일은 다음 위치에서 찾을 수 있습니다. /var/log/policy/scanner.log

CKS 문제 19

시뮬레이션

구성을 통해 모든 문제를 수정하고 영향을 받는 구성 요소를 다시 시작하여 새 설정이 적용되도록 합니다.

API 서버에서 발견된 다음 위반 사항을 모두 수정하십시오.- a. RotateKubeletServerCertificate 인수가 true로 설정되었는지 확인하십시오.

비. 승인 제어 플러그인 PodSecurityPolicy가 설정되어 있는지 확인하십시오.

씨. --kubelet-certificate-authority 인수가 적절하게 설정되었는지 확인하십시오.

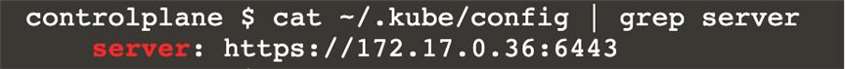

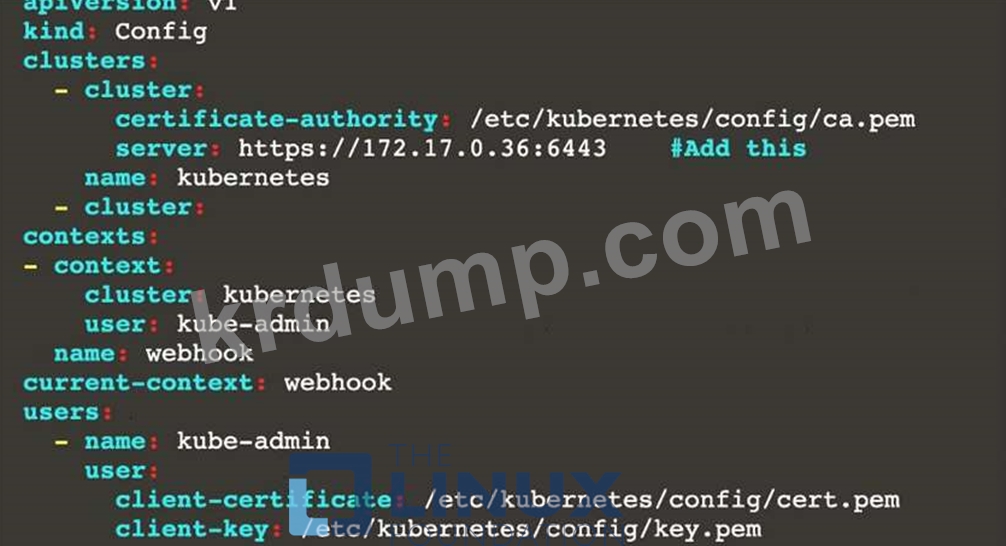

Kubelet에 대해 발견된 다음 위반 사항을 모두 수정합니다.- a. --anonymous-auth 인수가 false로 설정되어 있는지 확인하십시오.

비. --authorization-mode 인수가 Webhook으로 설정되었는지 확인하십시오.

ETCD에 대해 발견된 다음 위반 사항을 모두 수정합니다.

ㅏ. --auto-tls 인수가 true로 설정되지 않았는지 확인하십시오.

비. --peer-auto-tls 인수가 true로 설정되지 않았는지 확인하십시오.

힌트: Tool Kube-Bench를 사용하십시오.

구성을 통해 모든 문제를 수정하고 영향을 받는 구성 요소를 다시 시작하여 새 설정이 적용되도록 합니다.

API 서버에서 발견된 다음 위반 사항을 모두 수정하십시오.- a. RotateKubeletServerCertificate 인수가 true로 설정되었는지 확인하십시오.

비. 승인 제어 플러그인 PodSecurityPolicy가 설정되어 있는지 확인하십시오.

씨. --kubelet-certificate-authority 인수가 적절하게 설정되었는지 확인하십시오.

Kubelet에 대해 발견된 다음 위반 사항을 모두 수정합니다.- a. --anonymous-auth 인수가 false로 설정되어 있는지 확인하십시오.

비. --authorization-mode 인수가 Webhook으로 설정되었는지 확인하십시오.

ETCD에 대해 발견된 다음 위반 사항을 모두 수정합니다.

ㅏ. --auto-tls 인수가 true로 설정되지 않았는지 확인하십시오.

비. --peer-auto-tls 인수가 true로 설정되지 않았는지 확인하십시오.

힌트: Tool Kube-Bench를 사용하십시오.

CKS 문제 20

시뮬레이션

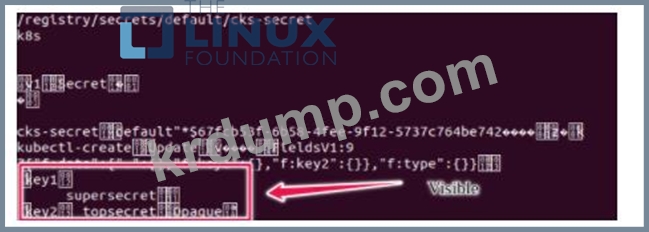

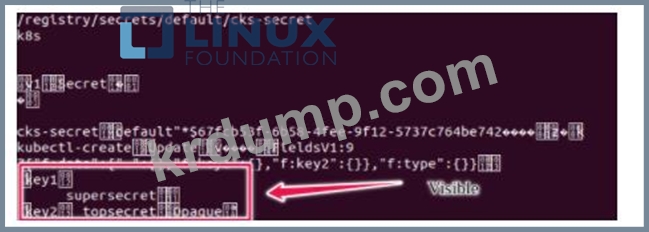

etcd에 저장된 비밀은 미사용 시 안전하지 않습니다. etcdctl 명령 유틸리티를 사용하여 다음과 같은 비밀 값을 찾을 수 있습니다. ETCDCTL_API=3 etcdctl get /registry/secrets/default/cks-secret --cacert="ca.crt " --cert="server.crt" --key="server.key" 출력

암호화 구성을 사용하여 제공자 AES-CBC 및 ID를 사용하여 리소스 비밀을 보호하는 매니페스트를 생성하여 미사용 비밀 데이터를 암호화하고 모든 비밀이 새 구성으로 암호화되도록 합니다.

etcd에 저장된 비밀은 미사용 시 안전하지 않습니다. etcdctl 명령 유틸리티를 사용하여 다음과 같은 비밀 값을 찾을 수 있습니다. ETCDCTL_API=3 etcdctl get /registry/secrets/default/cks-secret --cacert="ca.crt " --cert="server.crt" --key="server.key" 출력

암호화 구성을 사용하여 제공자 AES-CBC 및 ID를 사용하여 리소스 비밀을 보호하는 매니페스트를 생성하여 미사용 비밀 데이터를 암호화하고 모든 비밀이 새 구성으로 암호화되도록 합니다.