CKS 문제 6

시뮬레이션

kubesec 도커 이미지를 사용하여 지정된 YAML 매니페스트를 스캔하고 권장 변경 사항을 편집 및 적용하고 4점으로 통과했습니다.

kubesec-test.yaml

API 버전: v1

종류: 포드

메타데이터:

이름: kubesec-demo

투기:

컨테이너:

- 이름: kubesec-demo

이미지: gcr.io/google-samples/node-hello:1.0

보안 컨텍스트:

readOnlyRootFilesystem: true

힌트: docker run -i kubesec/kubesec:512c5e0 scan /dev/stdin < kubesec-test.yaml

kubesec 도커 이미지를 사용하여 지정된 YAML 매니페스트를 스캔하고 권장 변경 사항을 편집 및 적용하고 4점으로 통과했습니다.

kubesec-test.yaml

API 버전: v1

종류: 포드

메타데이터:

이름: kubesec-demo

투기:

컨테이너:

- 이름: kubesec-demo

이미지: gcr.io/google-samples/node-hello:1.0

보안 컨텍스트:

readOnlyRootFilesystem: true

힌트: docker run -i kubesec/kubesec:512c5e0 scan /dev/stdin < kubesec-test.yaml

CKS 문제 7

다음 명령을 사용하여 클러스터/구성 컨텍스트를 전환할 수 있습니다.

[desk@cli] $ kubectl config use-context prod-account

문맥:

Pod의 ServiceAccount에 바인딩된 역할은 지나치게 허용적인 권한을 부여합니다. 권한 집합을 줄이려면 다음 작업을 완료하십시오.

일:

네임스페이스 데이터베이스에서 실행 중인 web-pod라는 기존 Pod가 제공됩니다.

1. Pod 유형의 리소스에서만 가져오기 작업을 수행할 수 있도록 Pod의 ServiceAccount test-sa에 바인딩된 기존 역할을 편집합니다.

2. 네임스페이스 데이터베이스에 test-role-2라는 새 역할을 생성합니다. 이 역할을 사용하면 조각상 유형의 리소스에 대해서만 업데이트 작업을 수행할 수 있습니다.

3. 새로 생성된 역할을 파드의 ServiceAccount에 바인딩하는 test-role-2-bind라는 새로운 RoleBinding을 생성합니다.

참고: 기존 RoleBinding을 삭제하지 마십시오.

[desk@cli] $ kubectl config use-context prod-account

문맥:

Pod의 ServiceAccount에 바인딩된 역할은 지나치게 허용적인 권한을 부여합니다. 권한 집합을 줄이려면 다음 작업을 완료하십시오.

일:

네임스페이스 데이터베이스에서 실행 중인 web-pod라는 기존 Pod가 제공됩니다.

1. Pod 유형의 리소스에서만 가져오기 작업을 수행할 수 있도록 Pod의 ServiceAccount test-sa에 바인딩된 기존 역할을 편집합니다.

2. 네임스페이스 데이터베이스에 test-role-2라는 새 역할을 생성합니다. 이 역할을 사용하면 조각상 유형의 리소스에 대해서만 업데이트 작업을 수행할 수 있습니다.

3. 새로 생성된 역할을 파드의 ServiceAccount에 바인딩하는 test-role-2-bind라는 새로운 RoleBinding을 생성합니다.

참고: 기존 RoleBinding을 삭제하지 마십시오.

CKS 문제 8

컨테이너 이미지 스캐너가 클러스터에 설정됩니다.

디렉토리에 불완전한 구성이 주어졌을 때

/etc/Kubernetes/confcontrol 및 HTTPS 끝점 https://acme.local.8081/image_policy가 있는 기능적 컨테이너 이미지 스캐너

디렉토리에 불완전한 구성이 주어졌을 때

/etc/Kubernetes/confcontrol 및 HTTPS 끝점 https://acme.local.8081/image_policy가 있는 기능적 컨테이너 이미지 스캐너

CKS 문제 9

문맥:

클러스터: gvisor

마스터 노드: master1

작업자 노드: 작업자1

다음 명령을 사용하여 클러스터/구성 컨텍스트를 전환할 수 있습니다.

[desk@cli] $ kubectl config use-context gvisor

컨텍스트: 이 클러스터는 런타임 핸들러, runsc 및 기존 핸들러를 지원하도록 준비되었습니다.

일:

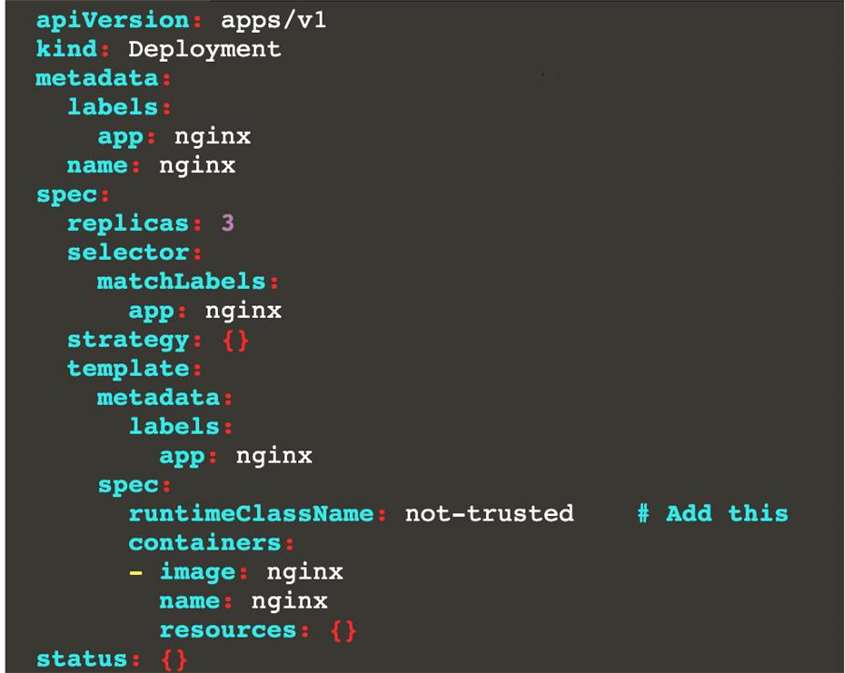

준비된 런타임 핸들러 이름 runsc를 사용하여 이름이 not-trusted인 RuntimeClass를 만듭니다.

newruntime에서 실행되도록 네임스페이스 서버의 모든 Pod를 업데이트합니다.

클러스터: gvisor

마스터 노드: master1

작업자 노드: 작업자1

다음 명령을 사용하여 클러스터/구성 컨텍스트를 전환할 수 있습니다.

[desk@cli] $ kubectl config use-context gvisor

컨텍스트: 이 클러스터는 런타임 핸들러, runsc 및 기존 핸들러를 지원하도록 준비되었습니다.

일:

준비된 런타임 핸들러 이름 runsc를 사용하여 이름이 not-trusted인 RuntimeClass를 만듭니다.

newruntime에서 실행되도록 네임스페이스 서버의 모든 Pod를 업데이트합니다.

CKS 문제 10

test-system 네임스페이스에서 실행 중인 test-web-pod라는 기존 포드가 있는 경우 엔드포인트에 대한 가져오기 작업만 수행할 수 있도록 sa-backend라는 포드의 서비스 계정에 바인딩된 기존 역할을 편집합니다.

statefulset 유형의 리소스에 대해 패치 작업을 수행할 수 있는 test-system 네임스페이스에 test-system-role-2라는 새 역할을 만듭니다.

statefulset 유형의 리소스에 대해 패치 작업을 수행할 수 있는 test-system 네임스페이스에 test-system-role-2라는 새 역할을 만듭니다.