312-50v13 문제 276

Dayn, an attacker, wanted to detect if any honeypots are installed in a target network. For this purpose, he used a time-based TCP fingerprinting method to validate the response to a normal computer and the response of a honeypot to a manual SYN request.

Which of the following techniques is employed by Dayn to detect honeypots?

Which of the following techniques is employed by Dayn to detect honeypots?

312-50v13 문제 277

In the process of implementing a network vulnerability assessment strategy for a tech company, the security analyst is confronted with the following scenarios:

1) A legacy application is discovered on the network, which no longer receives updates from the vendor.

2) Several systems in the network are found running outdated versions of web browsers prone to distributed attacks.

3) The network firewall has been configured using default settings and passwords.

4) Certain TCP/IP protocols used in the organization are inherently insecure.

The security analyst decides to use vulnerability scanning software. Which of the following limitations of vulnerability assessment should the analyst be most cautious about in this context?

1) A legacy application is discovered on the network, which no longer receives updates from the vendor.

2) Several systems in the network are found running outdated versions of web browsers prone to distributed attacks.

3) The network firewall has been configured using default settings and passwords.

4) Certain TCP/IP protocols used in the organization are inherently insecure.

The security analyst decides to use vulnerability scanning software. Which of the following limitations of vulnerability assessment should the analyst be most cautious about in this context?

312-50v13 문제 278

동일한 LAN 내에서 데이터의 보안과 기밀성을 보장하려면 어떤 IPSec 모드를 사용해야 합니까?

312-50v13 문제 279

안전하지 않은 직접 객체 참조는 애플리케이션이 사용자가 내부 객체의 이름이나 키를 통해 해당 객체에 접근할 권한이 있는지 확인하지 않는 취약점 유형입니다. 악의적인 사용자 Rob이 무해한 사용자 Ned의 계정에 접근하려고 시도한다고 가정해 보겠습니다.

다음 요청 중 안전하지 않은 직접 객체 참조 취약점을 악용하려는 시도를 가장 잘 보여주는 것은 무엇입니까?

다음 요청 중 안전하지 않은 직접 객체 참조 취약점을 악용하려는 시도를 가장 잘 보여주는 것은 무엇입니까?

312-50v13 문제 280

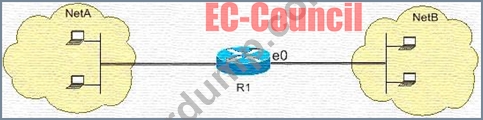

ABC의 보안 관리자는 호스트 10.0.0.2에서 인터넷 트래픽과 호스트에서 UDP 트래픽을 허용해야 합니다.

10.0.0.3. 그는 또한 네트워크의 나머지 부분으로 가는 모든 FTP 트래픽을 허용하고 다른 모든 트래픽은 거부해야 합니다. 라우터에 ACL 구성을 적용한 후에는 아무도 FTP에 접근할 수 없고, 허용된 호스트는 인터넷에 접근할 수 없습니다. 다음 구성에 따르면 네트워크에서 무슨 일이 일어나고 있습니까?

액세스 목록 102는 tcp any any를 거부합니다.

액세스 목록 104 허용 UDP 호스트 10.0.0.3 모든

액세스 리스트 110 허용 tcp 호스트 10.0.0.2 eq www any

액세스 리스트 108 permit tcp any eq ftp any

10.0.0.3. 그는 또한 네트워크의 나머지 부분으로 가는 모든 FTP 트래픽을 허용하고 다른 모든 트래픽은 거부해야 합니다. 라우터에 ACL 구성을 적용한 후에는 아무도 FTP에 접근할 수 없고, 허용된 호스트는 인터넷에 접근할 수 없습니다. 다음 구성에 따르면 네트워크에서 무슨 일이 일어나고 있습니까?

액세스 목록 102는 tcp any any를 거부합니다.

액세스 목록 104 허용 UDP 호스트 10.0.0.3 모든

액세스 리스트 110 허용 tcp 호스트 10.0.0.2 eq www any

액세스 리스트 108 permit tcp any eq ftp any