312-50v13 문제 141

다음 사고 처리 프로세스 단계 중에서 조직의 규칙 정의, 인력 협업, 대체 계획 수립, 계획 테스트를 담당하는 단계는 무엇입니까?

312-50v13 문제 142

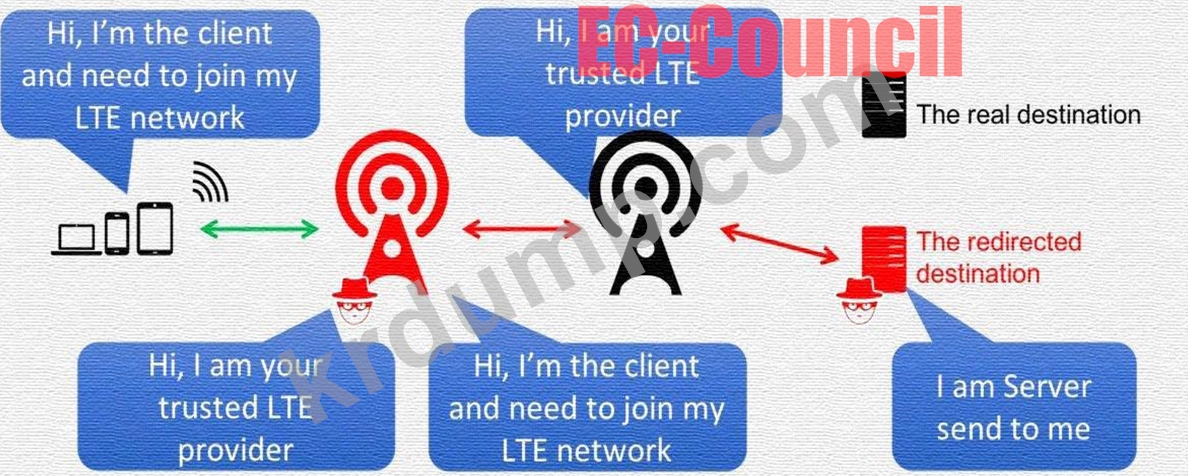

공격자인 바비는 한 사용자를 표적으로 삼아 모든 무선 통신을 가로채고 가로채기로 했습니다. 그는 피해자를 속이기 위해 두 개의 실제 엔드포인트 사이에 가짜 통신 타워를 설치했습니다. 바비는 이 가상 타워를 이용하여 사용자와 실제 타워 간의 데이터 전송을 방해하고, 사용자 요청을 수신하자마자 활성 세션을 가로채려고 시도했습니다. 바비는 가상 타워를 통해 트래픽을 조작하여 피해자를 악성 웹사이트로 리디렉션했습니다. 위 시나리오에서 바비가 수행한 공격은 무엇입니까?

312-50v13 문제 143

전문 해커인 존은 유명 조직에 네트워크 공격을 감행하여 대상 네트워크에 무단으로 접근했습니다. 그는 오랫동안 탐지되지 않고 네트워크에 남아 조직을 파괴하지 않고도 민감한 정보를 획득했습니다. 존은 다음 중 어떤 공격 기법을 사용했습니까?

312-50v13 문제 144

보안 전문가인 론은 회사에서 사용하는 웹 애플리케이션과 SaaS 플랫폼에 대한 펜 테스트를 실시하고 있었습니다.

테스트 과정에서 그는 해커가 API 객체에 무단으로 접근하여 회사의 민감한 데이터를 열람, 업데이트, 삭제하는 등의 작업을 수행할 수 있는 취약점을 발견했습니다. 위 시나리오에서 드러난 API 취약점은 무엇입니까?

테스트 과정에서 그는 해커가 API 객체에 무단으로 접근하여 회사의 민감한 데이터를 열람, 업데이트, 삭제하는 등의 작업을 수행할 수 있는 취약점을 발견했습니다. 위 시나리오에서 드러난 API 취약점은 무엇입니까?

312-50v13 문제 145

A newly joined employee. Janet, has been allocated an existing system used by a previous employee. Before issuing the system to Janet, it was assessed by Martin, the administrator. Martin found that there were possibilities of compromise through user directories, registries, and other system parameters. He also Identified vulnerabilities such as native configuration tables, incorrect registry or file permissions, and software configuration errors. What is the type of vulnerability assessment performed by Martin?