98-367 문제 66

일반적인 암호 목록을 사용하여 암호 추측을 시도하는 암호 공격 유형은 무엇입니까?

98-367 문제 67

다음 중 바이러스 백신 프로그램으로부터 자신을 보호하는 바이러스 유형 중 추적하기가 더 어려운 것은 무엇입니까?

98-367 문제 68

하드 디스크 암호화는 다음을 보장하는 예입니다.

98-367 문제 69

Active Directory는 모든 사용자에 대한 보안 정책 및 액세스 권한을 제어, 시행 및 할당합니다.

밑줄 친 텍스트가 문장을 옳게 만들지 않는다면 정답을 선택하십시오. 밑줄이 그어진 텍스트가 문장을 올바르게 만드는 경우 "변경이 필요하지 않음"을 선택하십시오.

밑줄 친 텍스트가 문장을 옳게 만들지 않는다면 정답을 선택하십시오. 밑줄이 그어진 텍스트가 문장을 올바르게 만드는 경우 "변경이 필요하지 않음"을 선택하십시오.

98-367 문제 70

핫스팟

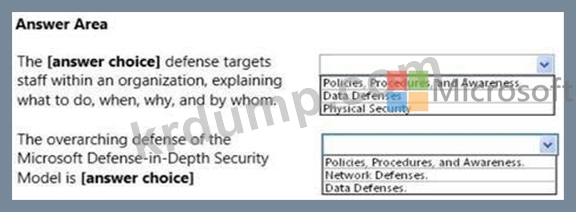

당신은 당신의 상사가 당신이 발생할 수 있는 사회 공학 위협을 이해하고 있는지 확인하기를 원하는 회사의 인턴입니다. 관리자는 다음 이미지에 표시된 Microsoft 심층 방어 보안 모델의 원칙을 강조합니다.

드롭다운 메뉴를 사용하여 각 문장을 완성하는 답을 선택하십시오. 각 올바른 선택은 1점의 가치가 있습니다.

뜨거운 지역:

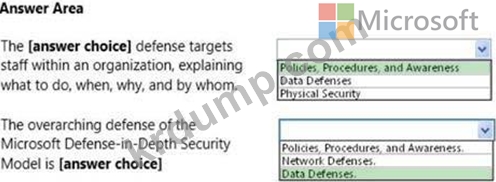

당신은 당신의 상사가 당신이 발생할 수 있는 사회 공학 위협을 이해하고 있는지 확인하기를 원하는 회사의 인턴입니다. 관리자는 다음 이미지에 표시된 Microsoft 심층 방어 보안 모델의 원칙을 강조합니다.

드롭다운 메뉴를 사용하여 각 문장을 완성하는 답을 선택하십시오. 각 올바른 선택은 1점의 가치가 있습니다.

뜨거운 지역: