CKS 문제 16

문맥:

클러스터: gvisor

마스터 노드: master1

작업자 노드: 작업자1

다음 명령을 사용하여 클러스터/구성 컨텍스트를 전환할 수 있습니다.

[desk@cli] $ kubectl config use-context gvisor

컨텍스트: 이 클러스터는 런타임 핸들러, runsc 및 기존 핸들러를 지원하도록 준비되었습니다.

일:

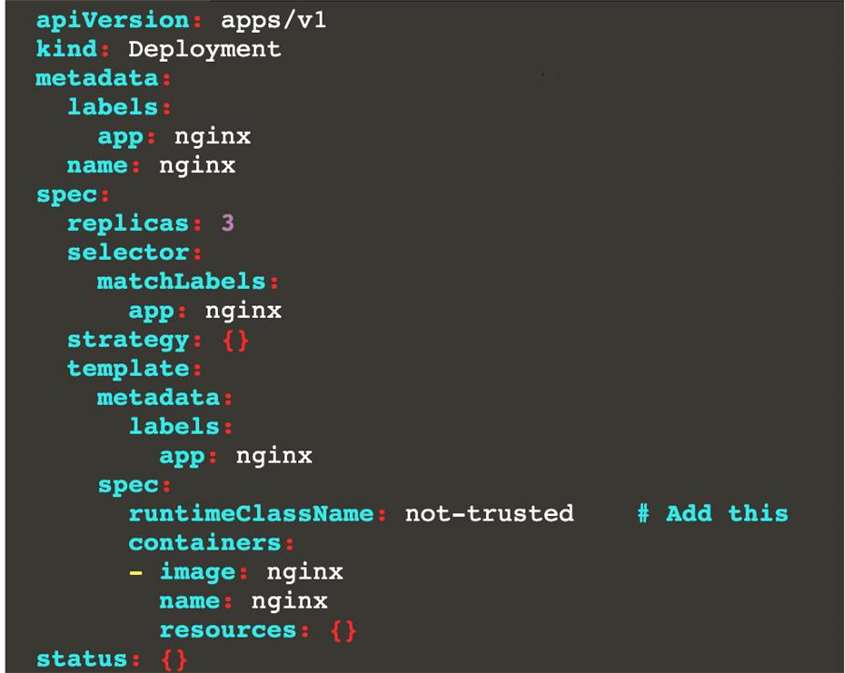

준비된 런타임 핸들러 이름 runsc를 사용하여 이름이 not-trusted인 RuntimeClass를 만듭니다.

newruntime에서 실행되도록 네임스페이스 서버의 모든 Pod를 업데이트합니다.

클러스터: gvisor

마스터 노드: master1

작업자 노드: 작업자1

다음 명령을 사용하여 클러스터/구성 컨텍스트를 전환할 수 있습니다.

[desk@cli] $ kubectl config use-context gvisor

컨텍스트: 이 클러스터는 런타임 핸들러, runsc 및 기존 핸들러를 지원하도록 준비되었습니다.

일:

준비된 런타임 핸들러 이름 runsc를 사용하여 이름이 not-trusted인 RuntimeClass를 만듭니다.

newruntime에서 실행되도록 네임스페이스 서버의 모든 Pod를 업데이트합니다.

CKS 문제 17

다음 명령을 사용하여 클러스터/구성 컨텍스트를 전환할 수 있습니다.

[desk@cli] $ kubectl config use-context dev

기본 거부 NetworkPolicy는 다른 NetworkPolicy가 정의되지 않은 네임스페이스에서 Pod가 실수로 노출되는 것을 방지합니다.

작업: Ingress + Egress 유형의 모든 트래픽에 대한 네임스페이스 테스트에서 deny-network라는 새 기본 거부 NetworkPolicy 생성 새 NetworkPolicy는 네임스페이스 테스트에서 모든 Ingress + Egress 트래픽을 거부해야 합니다.

새로 생성된 default-deny NetworkPolicy를 네임스페이스 테스트에서 실행 중인 모든 Pod에 적용합니다.

/home/cert_masters/network-policy.yaml에서 스켈레톤 매니페스트 파일을 찾을 수 있습니다.

[desk@cli] $ kubectl config use-context dev

기본 거부 NetworkPolicy는 다른 NetworkPolicy가 정의되지 않은 네임스페이스에서 Pod가 실수로 노출되는 것을 방지합니다.

작업: Ingress + Egress 유형의 모든 트래픽에 대한 네임스페이스 테스트에서 deny-network라는 새 기본 거부 NetworkPolicy 생성 새 NetworkPolicy는 네임스페이스 테스트에서 모든 Ingress + Egress 트래픽을 거부해야 합니다.

새로 생성된 default-deny NetworkPolicy를 네임스페이스 테스트에서 실행 중인 모든 Pod에 적용합니다.

/home/cert_masters/network-policy.yaml에서 스켈레톤 매니페스트 파일을 찾을 수 있습니다.

CKS 문제 18

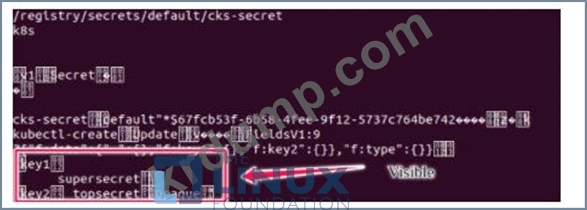

etcd에 저장된 비밀은 미사용 시 안전하지 않습니다. etcdctl 명령 유틸리티를 사용하여 예를 들어 다음과 같은 비밀 값을 찾을 수 있습니다.

CKS 문제 19

다음 클러스터/노드에서 이 작업을 완료해야 합니다.

클러스터: 의류

마스터 노드: 마스터

작업자 노드: 작업자1

다음 명령을 사용하여 클러스터/구성 컨텍스트를 전환할 수 있습니다.

[desk@cli] $ kubectl 구성 사용 컨텍스트 의류

주어진: AppArmor는 worker1 노드에서 활성화됩니다.

일:

작업자1 노드에서

1. /etc/apparmor.d/nginx에 있는 준비된 AppArmor 프로필을 적용합니다.

2. /home/cert_masters/nginx.yaml에 있는 준비된 매니페스트 파일을 편집하여 의류 프로필을 적용합니다.

3. 이 매니페스트를 사용하여 Pod 생성

클러스터: 의류

마스터 노드: 마스터

작업자 노드: 작업자1

다음 명령을 사용하여 클러스터/구성 컨텍스트를 전환할 수 있습니다.

[desk@cli] $ kubectl 구성 사용 컨텍스트 의류

주어진: AppArmor는 worker1 노드에서 활성화됩니다.

일:

작업자1 노드에서

1. /etc/apparmor.d/nginx에 있는 준비된 AppArmor 프로필을 적용합니다.

2. /home/cert_masters/nginx.yaml에 있는 준비된 매니페스트 파일을 편집하여 의류 프로필을 적용합니다.

3. 이 매니페스트를 사용하여 Pod 생성

CKS 문제 20

네임스페이스 테스트 내에서 Nginx-pod라는 Pod 이름을 만들고 선택한 수신을 사용하여 nginx-svc라는 Nginx-Pod에 대한 서비스를 만들고 tls, 보안 포트에서 수신을 실행합니다.