CKS 문제 11

시뮬레이션

test-system 네임스페이스에서 실행 중인 test-web-pod라는 기존 파드가 있는 경우 엔드포인트에 대한 가져오기 작업만 수행할 수 있도록 sa-backend라는 파드의 서비스 계정에 바인딩된 기존 역할을 편집합니다.

statefulset 유형의 리소스에 대해 패치 작업을 수행할 수 있는 test-system 네임스페이스에 test-system-role-2라는 새 역할을 만듭니다.

새로 생성된 역할을 파드의 ServiceAccount sa-backend에 바인딩하는 test-system-role-2-binding이라는 새로운 RoleBinding을 생성합니다.

test-system 네임스페이스에서 실행 중인 test-web-pod라는 기존 파드가 있는 경우 엔드포인트에 대한 가져오기 작업만 수행할 수 있도록 sa-backend라는 파드의 서비스 계정에 바인딩된 기존 역할을 편집합니다.

statefulset 유형의 리소스에 대해 패치 작업을 수행할 수 있는 test-system 네임스페이스에 test-system-role-2라는 새 역할을 만듭니다.

새로 생성된 역할을 파드의 ServiceAccount sa-backend에 바인딩하는 test-system-role-2-binding이라는 새로운 RoleBinding을 생성합니다.

CKS 문제 12

주어진 Dockerfile 분석 및 편집

우분투에서:최신

apt-get 업데이트 실행 -y

apt-install nginx -y 실행

COPY entrypoint.sh /

ENTRYPOINT ["/entrypoint.sh"]

사용자 루트

주요 보안 모범 사례 문제인 파일에 있는 두 가지 지침 수정 배포 매니페스트 파일 apiVersion: v1 종류: Pod 메타데이터 분석 및 편집:

이름: security-context-demo-2

투기:

보안 컨텍스트:

runAs 사용자: 1000

컨테이너:

- 이름: sec-ctx-demo-2

이미지: gcr.io/google-samples/node-hello:1.0

보안 컨텍스트:

runAs 사용자: 0

특권: 사실

allowPrivilegeEscalation: 거짓

중요한 보안 모범 사례 문제인 파일에 있는 두 개의 필드 수정 구성 설정을 추가하거나 제거하지 마십시오. 기존 구성 설정만 수정 작업에 권한이 없는 사용자가 필요할 때마다 사용자 ID가 5487인 사용자 test-user를 사용하십시오.

우분투에서:최신

apt-get 업데이트 실행 -y

apt-install nginx -y 실행

COPY entrypoint.sh /

ENTRYPOINT ["/entrypoint.sh"]

사용자 루트

주요 보안 모범 사례 문제인 파일에 있는 두 가지 지침 수정 배포 매니페스트 파일 apiVersion: v1 종류: Pod 메타데이터 분석 및 편집:

이름: security-context-demo-2

투기:

보안 컨텍스트:

runAs 사용자: 1000

컨테이너:

- 이름: sec-ctx-demo-2

이미지: gcr.io/google-samples/node-hello:1.0

보안 컨텍스트:

runAs 사용자: 0

특권: 사실

allowPrivilegeEscalation: 거짓

중요한 보안 모범 사례 문제인 파일에 있는 두 개의 필드 수정 구성 설정을 추가하거나 제거하지 마십시오. 기존 구성 설정만 수정 작업에 권한이 없는 사용자가 필요할 때마다 사용자 ID가 5487인 사용자 test-user를 사용하십시오.

CKS 문제 13

네임스페이스 테스트에서 실행되는 pod nginx-test로 제한하기 위해strict-np라는 네트워크 정책을 생성합니다.

다음 Pod만 Pod nginx-test에 연결하도록 허용:-

1. 네임스페이스 기본값의 포드

2. 모든 네임스페이스에 version:v1 레이블이 있는 팟(Pod).

네트워크 정책을 적용해야 합니다.

다음 Pod만 Pod nginx-test에 연결하도록 허용:-

1. 네임스페이스 기본값의 포드

2. 모든 네임스페이스에 version:v1 레이블이 있는 팟(Pod).

네트워크 정책을 적용해야 합니다.

CKS 문제 14

다음 클러스터/노드에서 이 작업을 완료해야 합니다. 클러스터: immutable-cluster 마스터 노드: master1 작업자 노드: 작업자1 다음 명령을 사용하여 클러스터/구성 컨텍스트를 전환할 수 있습니다.

[desk@cli] $ kubectl 구성 사용 컨텍스트 불변 클러스터

컨텍스트: 컨테이너를 상태 비저장 및 변경할 수 없도록 설계하는 것이 가장 좋습니다.

일:

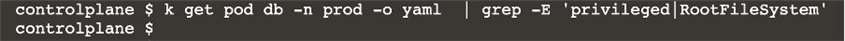

네임스페이스 prod에서 실행되는 파드를 검사하고 상태 비저장이 아니거나 변경 불가능하지 않은 파드를 삭제합니다.

stateless 및 immutable에 대해 다음과 같은 엄격한 해석을 사용합니다.

1. 컨테이너 내부에 데이터를 저장할 수 있는 Pod는 stateless가 아닌 것으로 처리해야 합니다.

참고: 데이터가 실제로 컨테이너 내부에 저장되어 있는지 여부에 대해 걱정할 필요가 없습니다.

2. 어떤 방식으로든 권한이 부여되도록 구성된 Pod는 잠재적으로 상태 비저장이 아니거나 변경할 수 없는 것으로 처리되어야 합니다.

[desk@cli] $ kubectl 구성 사용 컨텍스트 불변 클러스터

컨텍스트: 컨테이너를 상태 비저장 및 변경할 수 없도록 설계하는 것이 가장 좋습니다.

일:

네임스페이스 prod에서 실행되는 파드를 검사하고 상태 비저장이 아니거나 변경 불가능하지 않은 파드를 삭제합니다.

stateless 및 immutable에 대해 다음과 같은 엄격한 해석을 사용합니다.

1. 컨테이너 내부에 데이터를 저장할 수 있는 Pod는 stateless가 아닌 것으로 처리해야 합니다.

참고: 데이터가 실제로 컨테이너 내부에 저장되어 있는지 여부에 대해 걱정할 필요가 없습니다.

2. 어떤 방식으로든 권한이 부여되도록 구성된 Pod는 잠재적으로 상태 비저장이 아니거나 변경할 수 없는 것으로 처리되어야 합니다.

CKS 문제 15

준비된 runsc라는 런타임 핸들러를 사용하여 gvisor-rc라는 RuntimeClass를 만듭니다.

네임스페이스 서버에서 gVisor 런타임 클래스에서 실행할 이미지 Nginx의 포드를 만듭니다.

네임스페이스 서버에서 gVisor 런타임 클래스에서 실행할 이미지 Nginx의 포드를 만듭니다.