Professional-Cloud-Network-Engineer 문제 16

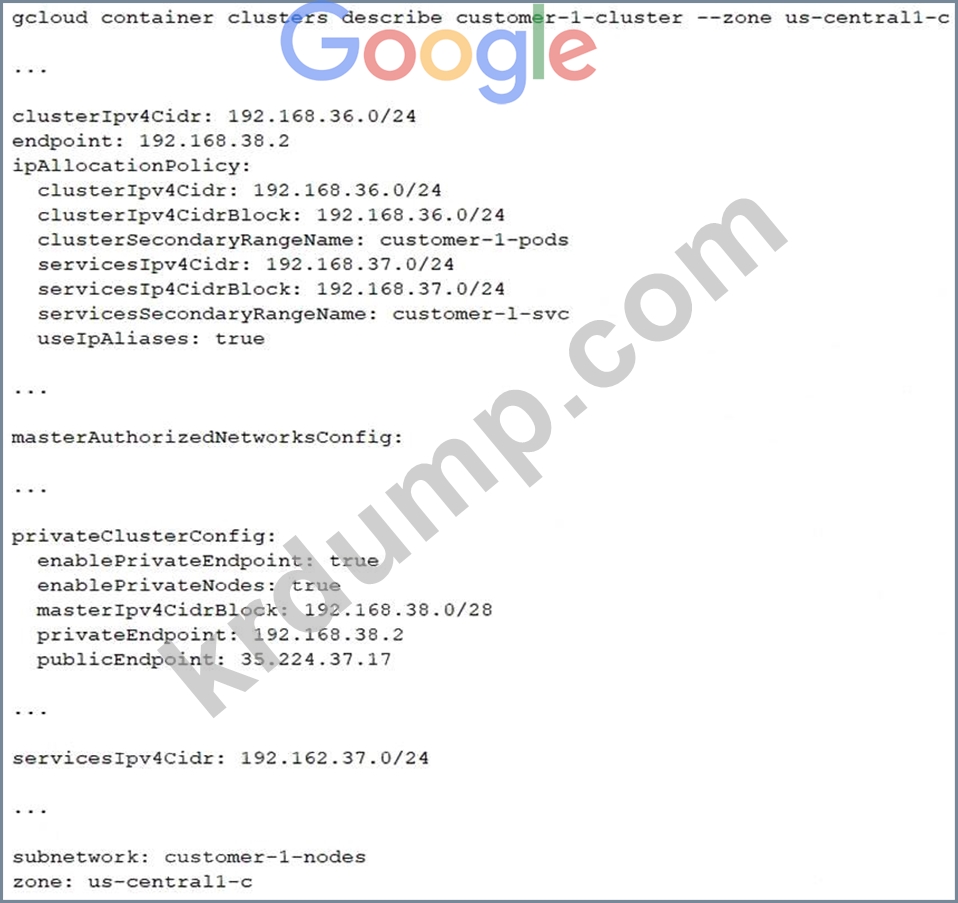

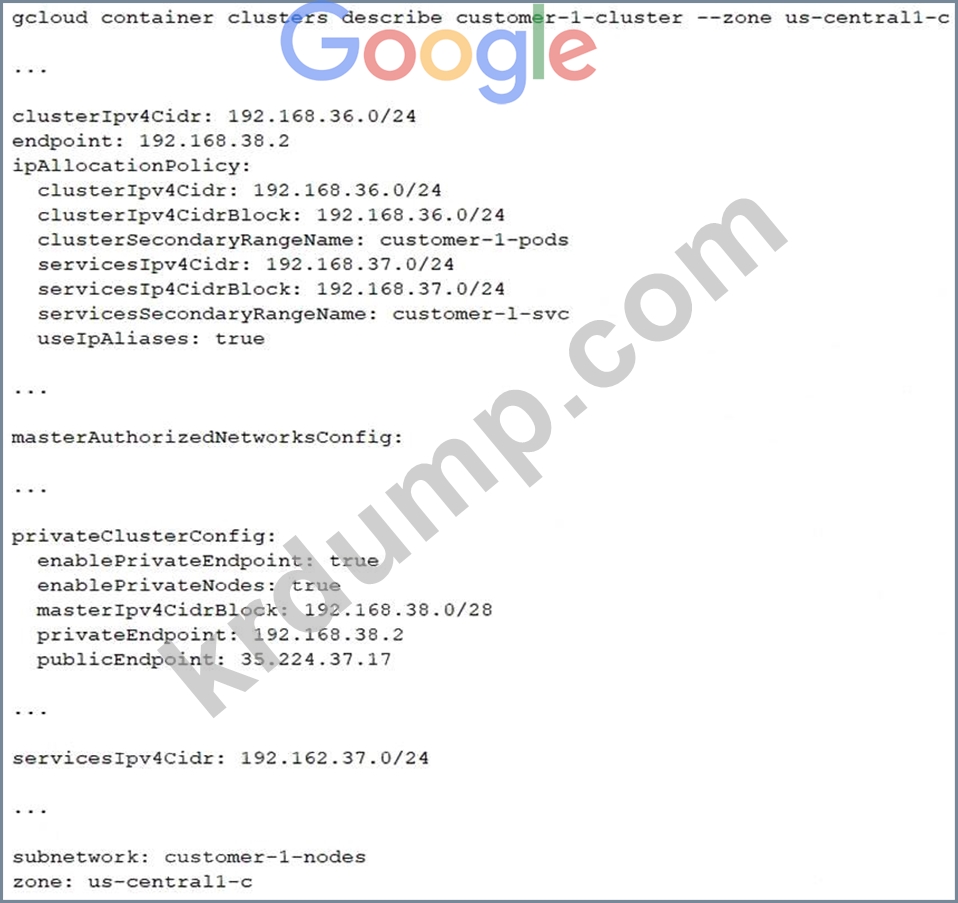

다음과 같은 비공개 Google Kubernetes Engine(GKE) 클러스터 배포가 있습니다.

동일한 VPC에 배포된 가상 머신(VM)이 있습니다. kubernetes-management 서브넷의 내부 IP 주소는 192.168.40 2/24이고 외부 IP 주소는 할당되지 않았습니다. kubectl을 사용하여 클러스터 마스터와 통신해야 합니다. 어떻게 해야 할까요?

동일한 VPC에 배포된 가상 머신(VM)이 있습니다. kubernetes-management 서브넷의 내부 IP 주소는 192.168.40 2/24이고 외부 IP 주소는 할당되지 않았습니다. kubectl을 사용하여 클러스터 마스터와 통신해야 합니다. 어떻게 해야 할까요?

Professional-Cloud-Network-Engineer 문제 17

귀사에는 방화벽과 SSL 인증서를 관리하는 보안팀이 있습니다. 또한 네트워킹 리소스를 관리하는 네트워킹팀도 있습니다. 네트워킹팀은 방화벽 규칙을 읽을 수 있어야 하지만, 규칙을 생성, 수정 또는 삭제할 수는 없습니다.

네트워킹 팀의 권한을 어떻게 설정해야 할까요?

네트워킹 팀의 권한을 어떻게 설정해야 할까요?

Professional-Cloud-Network-Engineer 문제 18

귀사는 Terraform을 사용하여 회사의 Google Cloud 인프라를 배포할 계획입니다. 설계는 다음 요구 사항을 충족해야 합니다.

* 각 Google Cloud 프로젝트는 팀에서 작업할 내부 프로젝트를 나타내야 합니다.

* 내부 프로젝트가 완료된 후에는 인프라를 삭제해야 합니다.

* 각 내부 프로젝트에는 Google Cloud 리소스를 관리할 자체 Google Cloud 프로젝트 소유자가 있어야 합니다.

* 한 번에 10~100개의 프로젝트를 배포할 수 있습니다.

Terraform 코드를 작성하는 동안 배포가 간단하고 중앙 집중식 관리를 통해 코드를 재사용할 수 있는지 확인해야 합니다. 어떻게 해야 할까요?

* 각 Google Cloud 프로젝트는 팀에서 작업할 내부 프로젝트를 나타내야 합니다.

* 내부 프로젝트가 완료된 후에는 인프라를 삭제해야 합니다.

* 각 내부 프로젝트에는 Google Cloud 리소스를 관리할 자체 Google Cloud 프로젝트 소유자가 있어야 합니다.

* 한 번에 10~100개의 프로젝트를 배포할 수 있습니다.

Terraform 코드를 작성하는 동안 배포가 간단하고 중앙 집중식 관리를 통해 코드를 재사용할 수 있는지 확인해야 합니다. 어떻게 해야 할까요?

Professional-Cloud-Network-Engineer 문제 19

온프레미스 네트워크를 GCP VPC에 연결하기 위해 Cloud Interconnect를 사용하려고 합니다. Google의 POP(Point of Presence) 위치 중 하나에서 접속할 수 없으며, 온프레미스 라우터에서 BGP(Border Gateway Protocol) 구성을 실행할 수 없습니다.

어떤 연결 모델을 사용해야 하나요?

어떤 연결 모델을 사용해야 하나요?

Professional-Cloud-Network-Engineer 문제 20

사용자가 세 VPC 모두의 리소스에 액세스할 수 있도록 세 개의 Virtual Private Cloud 네트워크(영업, 마케팅, 재무) 간에 네트워크 연결을 설정해야 합니다. 영업 VPC와 재무 VPC 간에 VPC 피어링을 구성합니다. 또한 마케팅 VPC와 재무 VPC 간에 VPC 피어링을 구성합니다. 구성을 완료한 후 일부 사용자가 영업 VPC와 마케팅 VPC의 리소스에 연결할 수 없습니다. 이 문제를 해결해야 합니다.

어떻게 해야 할까요?

어떻게 해야 할까요?