312-50v13 문제 36

Jack, a professional hacker, targets an organization and performs vulnerability scanning on the target web server to identify any possible weaknesses, vulnerabilities, and misconfigurations. In this process, Jack uses an automated tool that eases his work and performs vulnerability scanning to find hosts, services, and other vulnerabilities in the target server.

Which of the following tools is used by Jack to perform vulnerability scanning?

Which of the following tools is used by Jack to perform vulnerability scanning?

312-50v13 문제 37

공격자 로니는 조직 경계 내에 악성 액세스 포인트를 설치하고 내부 네트워크에 침입하려고 시도했습니다. 보안 감사관인 존슨은 내부 네트워크에서 인증 메커니즘을 해킹하려는 비정상적인 트래픽을 발견했습니다. 존슨은 즉시 대상 네트워크를 차단하고 공격에 취약하거나 오래된 보안 메커니즘을 테스트했습니다. 위 시나리오에서 존슨이 수행한 취약점 평가 유형은 무엇입니까?

312-50v13 문제 38

Which among the following is the best example of the third step (delivery) in the cyber kill chain?

312-50v13 문제 39

What kind of detection techniques is being used in antivirus software that identifies malware by collecting data from multiple protected systems and instead of analyzing files locally it's made on the provider's environment?

312-50v13 문제 40

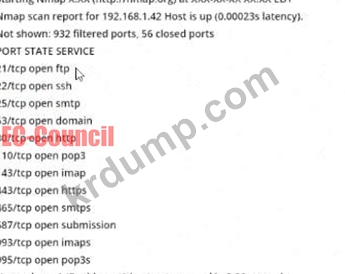

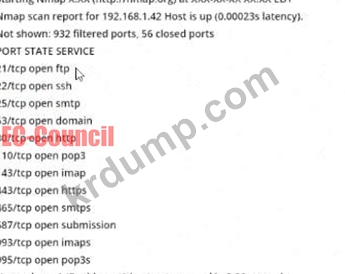

다음의 Nmap 출력을 살펴보세요.

웹 서버의 유형과 버전 번호를 확인하는 데 사용할 수 있는 명령줄 매개변수는 무엇입니까?

웹 서버의 유형과 버전 번호를 확인하는 데 사용할 수 있는 명령줄 매개변수는 무엇입니까?