SY0-601 문제 391

공급업체 지원이 만료되고 즉각적인 대체품이 없는 시스템을 실행할 때 발생하는 보안 위험을 가장 잘 줄이는 방법은 무엇입니까?

SY0-601 문제 392

네트워크 내 시스템은 독점적인 기밀 정보를 저장하는 데 사용되며, 최고 수준의 보안이 필요합니다. 인터넷에서 시스템에 접근하지 못하도록 보안 관리자가 구현해야 하는 것은 무엇입니까?

SY0-601 문제 393

분석가가 공격 관련 로그를 검토하고 있습니다. 로그에 따르면 공격자는 AV 솔루션에 의해 격리된 악성 파일을 다운로드했습니다. 공격자는 로컬 비관리자 계정을 사용하여 악성 파일을 새 위치로 복원했습니다. 이후 해당 파일은 다른 프로세스에서 페이로드를 실행하는 데 사용되었습니다.

분석가는 다음 공격 중 어떤 공격을 관찰했습니까?

분석가는 다음 공격 중 어떤 공격을 관찰했습니까?

SY0-601 문제 394

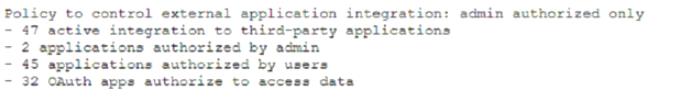

데이터 유출 사고를 조사하는 동안 보안 분석가는 클라우드 호스팅 데이터에 대한 접근 제어를 검토합니다. 다음 정보는 보안 태세 보고서에 제시되어 있습니다.

보고서에 따르면, 다음 중 회사에 가장 많이 사용된 공격 벡터는 무엇입니까?

보고서에 따르면, 다음 중 회사에 가장 많이 사용된 공격 벡터는 무엇입니까?

SY0-601 문제 395

한 지역 커피숍에서 WPA2-PSK를 사용하는 소규모 WiFi 핫스팟을 운영하고 있습니다. 이 커피숍은 최신 보안 동향을 파악하고 WPA3를 도입하여 WiFi 보안을 더욱 강화하고자 합니다. 다음 중 PSK 대신 사용할 가능성이 가장 높은 기술은 무엇입니까?