CAS-003 문제 146

A developer is determining the best way to improve security within the code being developed. The developer is focusing on input fields where customers enter their credit card details. Which of the following techniques, if implemented in the code, would be the MOST effective in protecting the fields from malformed input?

CAS-003 문제 147

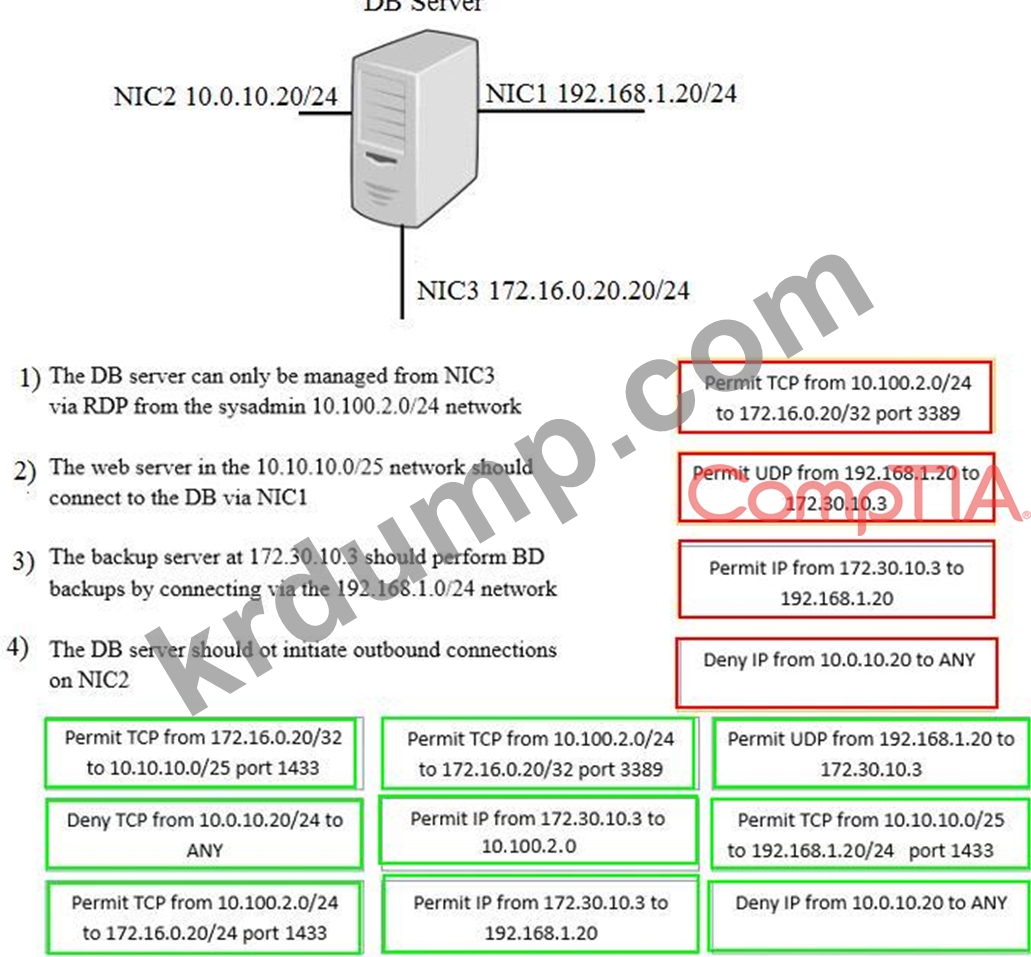

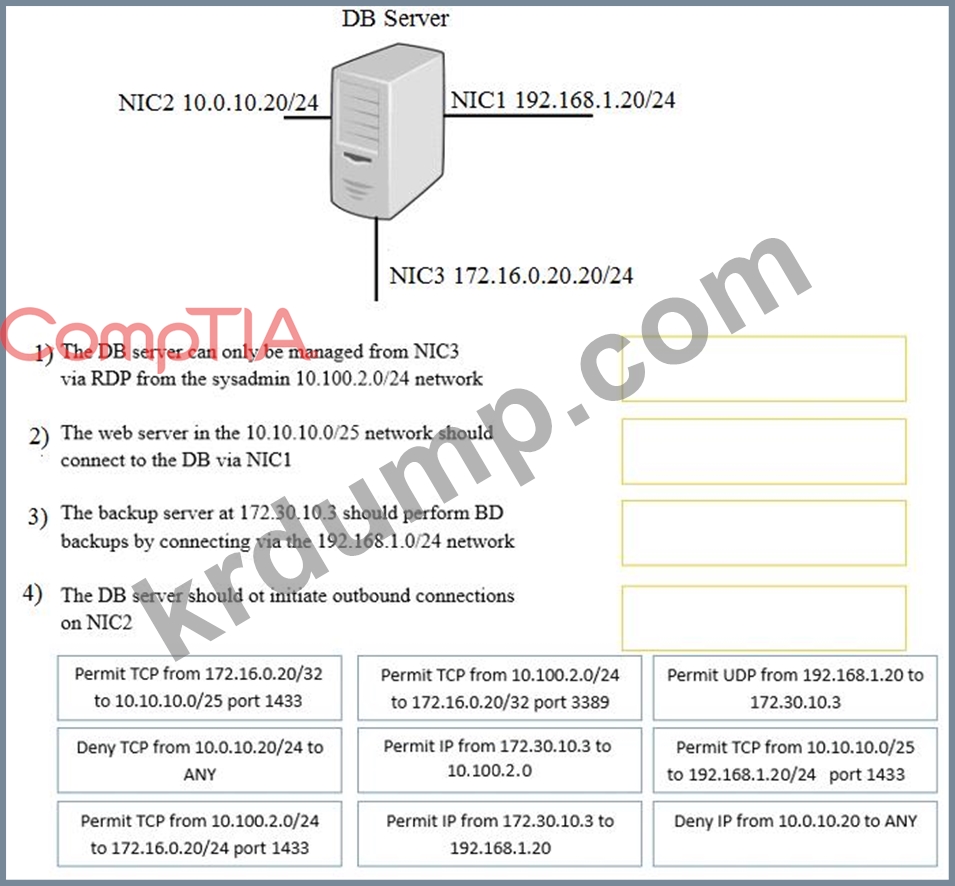

A security administrator must configure the database server shown below to comply with the four requirements listed. Drag and drop the appropriate ACL that should be configured on the database server to its corresponding requirement. Answer options may be used once or not at all.

CAS-003 문제 148

It has come to the IT administrator's attention that the "post your comment" field on the company blog page has been exploited, resulting in cross-site scripting attacks against customers reading the blog. Which of the following would be the MOST effective at preventing the "post your comment" field from being exploited?

CAS-003 문제 149

네트워크의 보안 및 스토리지 애플리케이션에 대한 최근 개요는 보안상의 이유로 격리해야 하는 많은 양의 데이터를 보여줍니다. 다음은 네트워크에 구성된 중요한 애플리케이션 및 장치입니다.

* 방화벽

* 코어 스위치

* RM 서버

* 가상 환경

* NAC 솔루션

보안 관리자는 또한 모든 중요 애플리케이션의 데이터를 집계하여 여러 소스의 이벤트를 상호 연관시키기를 원합니다. 다음 중 중요한 애플리케이션 및 장치에서 데이터 집계 및 데이터 격리가 구현되도록 하려면 특정 애플리케이션에서 구성해야 하는 것은 무엇입니까? (2개 선택).

* 방화벽

* 코어 스위치

* RM 서버

* 가상 환경

* NAC 솔루션

보안 관리자는 또한 모든 중요 애플리케이션의 데이터를 집계하여 여러 소스의 이벤트를 상호 연관시키기를 원합니다. 다음 중 중요한 애플리케이션 및 장치에서 데이터 집계 및 데이터 격리가 구현되도록 하려면 특정 애플리케이션에서 구성해야 하는 것은 무엇입니까? (2개 선택).

CAS-003 문제 150

A company provides guest WiFi access to the internet and physically separates the guest network from the company's internal WIFI. Due to a recent incident in which an attacker gained access to the compay's intend WIFI, the company plans to configure WPA2 Enterprise in an EAP- TLS configuration. Which of the following must be installed on authorized hosts for this new configuration to work properly?