350-701 문제 266

클라우드 환경에서 데이터를 보호하려는 조직의 보안 모델에서는 모든 사용자가 인증되고 권한이 부여되어야 합니다. 애플리케이션 및 데이터에 대한 액세스 권한을 부여하거나 유지하기 전에 보안 구성 및 상태를 지속적으로 검증해야 합니다. 또한 특정 애플리케이션 트래픽 및 기본적으로 다른 모든 트래픽을 거부 이러한 요구 사항을 구현하려면 어떤 기술을 사용해야 합니까?

350-701 문제 267

DoS 공격과 DDoS 공격의 차이점은 무엇입니까?

350-701 문제 268

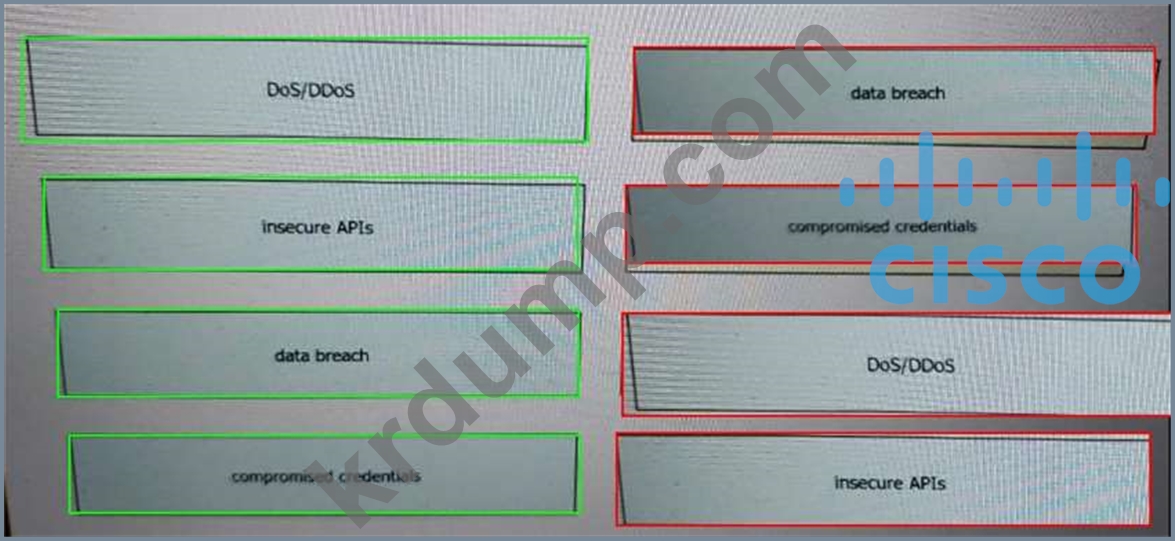

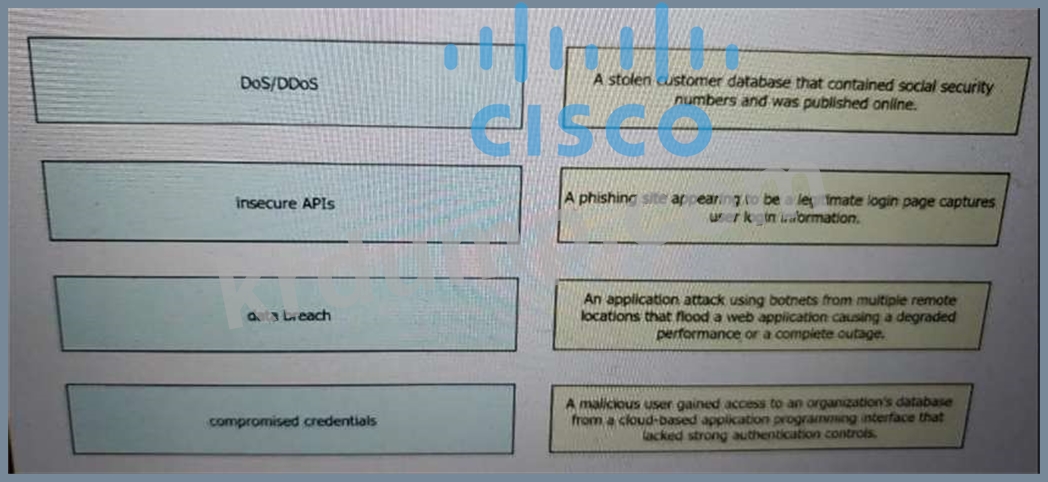

왼쪽의 위협을 오른쪽의 해당 위협의 예로 끌어다 놓습니다.

350-701 문제 269

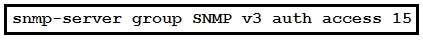

전시를 참고하세요. 이 구성에서 숫자 15는 무엇을 나타냅니까?

350-701 문제 270

Cisco ASA Netflow의 기능은 무엇입니까?